Synchronisiert. Kompromittiert. Verloren.

Als Komfortfunktion gedacht, kann jedoch zum Sicherheitsalbtraum werden: Browser-Synchronisation über Geräte hinweg.

Von Auto-Login, gespeicherten Passwörter und Bookmarks wandern sensiblen Unternehmensdaten – oft völlig unbemerkt – auf private Geräte und von dort direkt in die Hände von Angreifer.

Browser Sync – Datenexfiltration als Feature

Private Endgeräte sind selten so gut geschützt wie Unternehmenssysteme: Kein EDR, keine zentralen Updates, keine forensische Überwachung. Genau hier setzen Infostealer an – Malware, die still & leise Browser-Daten absaugt: Passwörter, Cookies, Autofill-Infos, sowie gespeicherte Sessions.

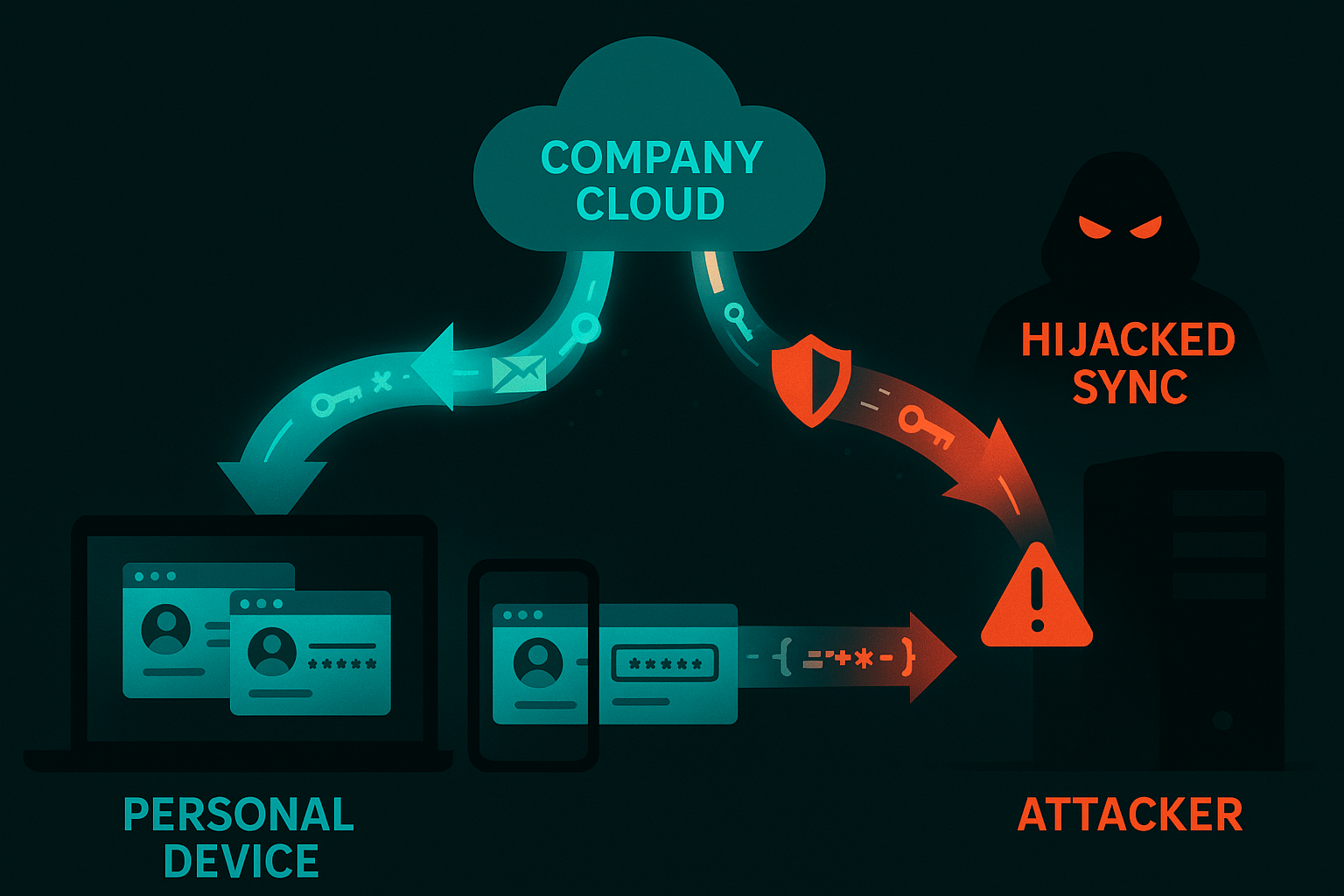

Das Gefährliche: Browser-Sync überträgt diese Daten automatisch über Konten wie Google, Microsoft oder Firefox Sync – auch auf private Geräte.

Sobald ein Mitarbeiter Chrome zuhause mit demselben Konto nutzt wie am Firmenrechner, landen gespeicherte Logins und Cookies im privaten Browser-Profil. Ein einziger kompromittierter Heim-PC reicht teils aus, um Angreifer Zugang ins Unternehmen zu ermöglichen.

Wie Angreifer Browser-Daten abgreifen – trotz Sicherheitsmechanismen

Browser speichern Anmeldeinformationen verschlüsselt – allerdings lokal auf dem System, meist mit dem Benutzerkontext als Schlüssel. Doch Angreifer wissen längst, wie sie das umgehen:

• Infostealer-Malware wie RedLine, Raccoon oder LummaC2 nutzt systemeigene APIs, um Browser-Vaults direkt auszulesen.

• Über Chromes Debug-Flag (--remote-debugging-port) oder manipulierte Erweiterungen lässt sich der Browser teils in einen Debug-Modus versetzen, der interne Speicher und Prozesse offenlegt – auch Passwörter und Sessions.

Gespeicherte Cookies und Token ermöglichen Session-Hijacking – ganz ohne Passwort oder MFA (leider ist erforderliche Revalidierung eher Ausnahme, statt Regel).

Über die Sync-Funktion werden dann laufend unbemerkt Daten automatisch in die Cloud und auf alle verbundenen Geräte gespiegelt – wodurch der Angreifer profitiert…

Das Ergebnis: Ein einziger kompromittierter privater Rechner reicht aus, um Mitarbeiter Logins, interne Portale oder Lieferanten & Trusted Kunden -Accounts zu gefährden – völlig unbemerkt, ohne direkten Angriff auf das Unternehmensnetz.

Ein reales Beispiel

Bei einem Kunden wurden im Darknet Logins eines IT-Dienstleisters gefunden – darunter Administratorzugänge.

Die Ursache: Ein ehemaliger Mitarbeiter hatte Unternehmenszugänge im privaten Chrome gespeichert. Auf seinem privaten Gerät lief unbemerkt ein Infostealer, der die Browser-Daten abgriff. Über Chrome Sync gelangten diese Daten außerhalb der geschützten Firmenumgebung – ein Risiko für die gesamte Lieferkette.

Was Unternehmen tun müssen

Browser Sync ist eine Komfortfunktion – aber auch stille Datenexfiltration im Tarnmodus. Unternehmen müssen diese Tür schließen, bevor Angreifer sie nutzen:

- Sync blockieren: Über GPO, Intune oder vergleichbare Policies.

- Passwortspeicherung im Browser deaktivieren: Kein Chrome-/Edge-/Firefox-Vault für Unternehmensdaten.

- Enterprise Password Manager erzwingen: Mit MFA, Rollenmodellen, Audit Trails.

- Monitoring & Awareness: Mitarbeitende aufklären, Risiken sichtbar machen.

- CIS Benchmarks implementieren: Für Chrome, Edge, Firefox – inklusive Passwortspeicherung, Sync und Extension-Management.

Proaktive Verteidigung mit Darknet-Monitoring

Mit blacklens.io erkennen Sie nicht nur geleakte Passwörter, Cookies, Session-Tokens, Identitäten und kompromittierte Geräte – sondern können statt wie bei generischem Risikoscoring diese kontextbezogen konfiguriert einordnen: Mitarbeitende oder Kunden, private oder Unternehmensgeräte, innerhalb oder außerhalb des Netzwerks.

Über API-Hooks können Unternehmen automatisierte Reaktionen wie Session-Revokes oder Passwort-Resets leicht selbst programmieren, beliebig integrieren & reagieren!

Integrierte Azure- und Microsoft 365-Scanner zeigen fehlende MFA-Absicherungen und Fehlkonfigurationen auf – für gezielte und proaktive Sicherheitsverbesserung.

So wird ein Leak zur Frühwarnung, nicht zum Desaster.

Fazit

Browser-Sync ist praktisch – aber brandgefährlich.

Wer berufliche und private Geräte verbindet, riskiert unsichtbaren Datenabfluss.

Nur durch konsequente Richtlinien, technische Härtung und proaktives Monitoring lässt sich verhindern, dass Komfort zur Kompromittierung führt.

Sicherheit ist kein Gegensatz zu Komfort – sie ist dessen Voraussetzung.